Bảo vệ chống lại các kỹ thuật tấn công phần mềm độc hại phổ biến trên Android với DexGuard

16:36 - 12/06/2024

Mặc dù vấn đề về phòng tránh mã độc là trách nhiệm chung nhưng các nhà phát triển đóng vai trò cực kỳ quan trọng trong việc đảm bảo rằng phần mềm độc hại không thể tấn công thành công thiết bị của người dùng cuối. Việc thiết lập các biện pháp kiểm soát bảo mật phù hợp sẽ bảo vệ khỏi các cuộc tấn công bằng phần mềm độc hại có mục tiêu và giảm thiểu rủi ro tổn thất tài chính cũng như thiệt hại về thương hiệu hoặc danh tiếng.

Một báo cáo năm 2024 chỉ ra rằng số người dùng Android bị phần mềm độc hại tấn công vào năm 2023 đã tăng 32% so với năm trước. Mặc dù điều này nhấn mạnh tầm quan trọng của người nhận thức ưu tiên bảo mật trong việc sử dụng ứng dụng, nhưng những nhà phát triển ứng dụng mới là người đóng vai trò cực kỳ quan trọng trong việc đảm bảo rằng phần mềm độc hại không thể tấn công thành công thiết bị của người dùng đầu cuối bằng cách thiết lập các biện pháp kiểm soát bảo mật phù hợp để bảo vệ chống lại các cuộc tấn công có mục tiêu của mã độc.

Mặc dù việc dự đoán và phòng tráng tất cả các cách tấn công của mã độc là không thể, nhưng nghiên cứu của chúng tôi đã phát hiện ra rằng hầu hết các chủng phần mềm độc hại đều khai thác ba chiến thuật giống nhau để thực hiện các cuộc tấn công vào ứng dụng. Ngày nay, các nhà phát triển Android có thể triển khai và tích hợp các giải pháp chống mã độc của DexGuard vào mã nguồn của họ một cách liền mạch để bảo vệ ứng dụng khỏi các kỹ thuật tấn công phổ biến nhất nhưng đồng thời cũng đảm bảo đầy đủ khả năng sử dụng và chức năng của ứng dụng cho tất cả người dùng.

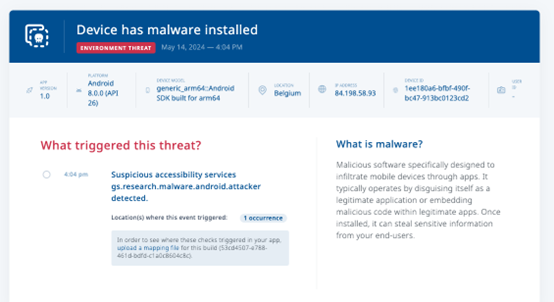

- Lạm dụng dịch vụ trợ năng: Dịch vụ trợ năng là một tập hợp các tính năng mạnh mẽ có thể đọc to văn bản, điền biểu mẫu và nhấp vào nút cho người dùng khuyết tật. Phần mềm độc hại có thể lạm dụng các khả năng này để kích hoạt các hành động không mong muốn nhằm đánh cắp dữ liệu của người dùng.

- Tấn công chụp và ghi màn hình: Phần mềm độc hại có thể sử dụng khả năng chụp ảnh màn hình và ghi màn hình trong thiết bị Android để theo dõi thông tin xác thực đăng nhập của người dùng và các thông tin nhạy cảm khác thông qua máy chủ ra lệnh và kiểm soát.

- Tấn công tiêm nhiễm giao diện người dùng: Phần mềm độc hại giả mạo thường có khả năng hiển thị một lớp trên ứng dụng mục tiêu để lừa người dùng làm điều gì đó mà kẻ tấn công muốn chẳng hạn như chuyển tiền hoặc tiết lộ thông tin nhạy cảm như thông tin xác thực ngân hàng của họ.

MỚI : DEXGUARD PHÒNG CHỐNG MÃ ĐỘC

Dễ thực hiện, bảo vệ mạnh mẽ.

Phòng chống mã độc là một tính năng tiêu chuẩn hiện có sẵn cho tất cả người dùng DexGuard. Giống như các khả năng tự bảo vệ mã cứng và RASP (Runtime application self-protection) khác có sẵn trong DexGuard, tính năng phòng chống mã độc có thể được kích hoạt dễ dàng trong tệp cấu hình bảo vệ. Sau khi được kích hoạt, DexGuard bảo vệ ứng dụng của bạn khỏi việc sử dụng các dịch vụ trợ năng với mục đích xấu, ngăn chặn hoạt động gián điệp thông qua chụp ảnh màn hình hoặc ghi lại màn hình, đồng thời chặn các lớp phủ độc hại hiển thị trên hoặc tương tác với ứng dụng hoặc người dùng của bạn. Nếu DexGuard phát hiện một kỹ thuật được mã độc sử dụng, người dùng cuối sẽ được thông báo để cho họ biết rằng ứng dụng hiện có thể được vận hành trong các điều kiện không an toàn.

Duy trì việc sử dụng an toàn các dịch vụ trợ năng và giám sát các cuộc tấn công trong thời gian thực

Một cách để ngăn chặn việc lạm dụng dịch vụ trợ năng là chặn hoàn toàn việc sử dụng dịch vụ đó trên ứng dụng của bạn. Mặc dù đây là một đơn giản nhất nhưng việc chặn việc sử dụng các dịch vụ trợ năng sẽ ảnh hưởng nghiêm trọng đến trải nghiệm của người dùng phải phụ thuộc vào dịch vụ trợ năng để sử dụng ứng dụng. Tính năng chống mã của DexGuard được phát triển để bảo vệ khỏi việc lạm dụng các dịch vụ trợ năng trong khi vẫn duy trì đầy đủ chức năng và khả năng sử dụng phù hợp của ứng dụng cho tất cả người dùng. Tiến thêm một bước nữa, các nhà phát triển có thể tích hợp ThreatCast để liên tục giám sát tất cả các nỗ lực lạm dụng dịch vụ trợ năng khi chúng xảy ra. Trang tổng quan thân thiện với người dùng hiển thị thông tin chi tiết hơn về từng cuộc tấn công, bao gồm chế độ thiết bị, vị trí và phiên bản ứng dụng của người dùng cuối. Thông tin này cho phép bạn đánh giá tình hình và điều chỉnh phản hồi bảo mật của mình cho phù hợp.

Tầm quan trọng của việc bảo vệ chống lại các cuộc tấn công tĩnh và động

Điều quan trọng cần nhớ là chiến lược phòng thủ hiệu quả nhất trước các cuộc tấn công ứng dụng di động đòi hỏi cách tiếp cận theo lớp. Trong trường hợp không có biện pháp bảo vệ đầy đủ chống giả mạo và kỹ thuật đảo ngược để chống mã , những kẻ tấn công có thể dễ dàng nghiên cứu ứng dụng của bạn, phát triển mã độc riêng để bẻ khóa ứng dụng và thậm chí vòng qua các biện pháp bảo vệ mà bạn đã áp dụng. Lấy ví dụ, điều đã xảy ra với một ngân hàng nổi tiếng ở Đông Nam Á đã không bảo vệ ứng dụng di động của họ một cách phù hợp. Những kẻ tấn công có thể vượt qua các biện pháp chống mã đã triển khai, đóng gói lại ứng dụng và phân phối lại ứng dụng đó để thực hiện các chiến dịch lừa đảo nhắm vào khách hàng của họ.

Với DexGuard, khả năng phòng thủ của bạn có thể chia thành nhiều lớp thông qua một tổ hợp mở bảo vệ lúc vận hành và cường hóa mã ứng . Ngoài ra, phương pháp bảo vệ đa hình của DexGuard tự động cấu hình lại các lớp bảo vệ sao cho mỗi phiên bản đều không giống nhau.

Bảo vệ toàn diện chống lại mã độc Android

Guardsquare cam kết trang bị cho các nhà phát triển ứng dụng di động những công cụ và tài nguyên họ cần để giành chiến thắng trong cuộc chiến chống lại phần mềm độc hại.

Hãy liên hệ :

FCT VINH THINH JSC.,

Andrew : 0983027776

Để nhận tư vấn và tài liệu tham khảo.

QUẢN TRỊ BẢO MẬT THIẾT BỊ DI ĐỘNG TRONG THỜI ĐẠI KỶ NGUYÊN SỐ

4 THÁCH THỨC TRONG BẢO MẬT THIẾT BỊ DI ĐỘNG

TIỀM ẨN NGUY CƠ PHÁ HỦY BẢO MẬT DI ĐỘNG TỪ PHẦN MỀM ĐỘC HẠI

3 HÌNH THỨC TẤN CÔNG LỚP BẢO MẬT THIẾT BỊ DI ĐỘNG ĐIỂN HÌNH